Die NIS-2-Richtlinie und der Cyber Resilience Act (CRA) sind EU-Verordnungen zur Stärkung der Cybersicherheit. NIS-2 führt strengere Sicherheits- und Meldeanforderungen für kritische Infrastruktur ein, während der anstehende CRA verbindliche Standards für die Cybersicherheit von Produkten mit digitalen Elementen festlegt und Anforderungen an deren Design, Entwicklung und Wartung stellt. Gemeinsam zielen sie darauf ab, die digitale Infrastruktur und die Systeme der EU vor den zunehmenden Cyberangriffen zu schützen.

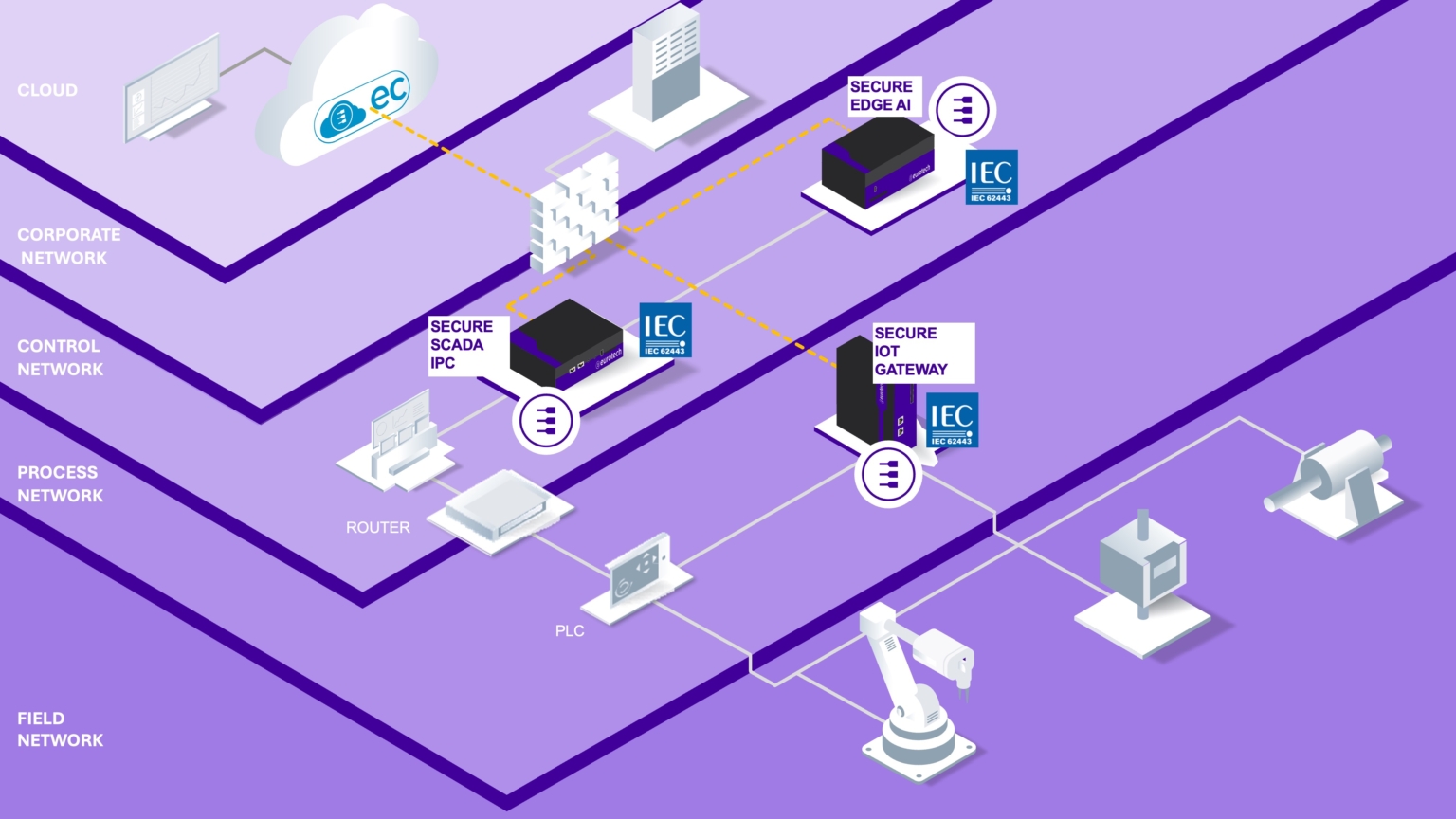

Durch die Wahl eines vertrauenswürdigen Lieferanten, der sichere Produkte liefert, können Unternehmen bereits auf Komponentenebene sicherstellen, dass das erste Element der Lieferkette den globalen Sicherheitsstandards entspricht. Cybersichere Computer, die der Norm IEC 62443-4-2 (Sicherheit auf Geräteebene) entsprechen, sind ein grundlegender Baustein für die Einhaltung der Vorschriften wie NIS-2 und CRA. IEC 62443 ist ein umfassendes Sicherheitsrahmenwerk, das sich mit der Sicherheit von industriellen Automatisierungs- und Steuerungssystemen (IACS) befasst.